Patch critique de la sécurité Magento SUPEE-5994, SUPEE-5344, SUPEE-1533 (Shoplift)

Shoplift est un bug dangereux de Magento. Il permet aux hackers de prendre le contrôle total de votre boutique e-commerce. La menace a été découverte par Check Point. Vous pouvez simplement régler ce problème avec l’aide du patch SUPEE-5344. Beaucoup de boutiques Magento sont vulnérables, parce que leurs propriétaires n’ont pas encore appliqué le patch. Ci-dessous nous montrerons comment régler ça.

UPD (15.05.15): SUPEE-5994

UPD (27.07.15): SUPEE-6285

Guide officiel pour installer le patch

Table of contents

- 1 SUPEE-6285

- 2 SUPEE-5994

- 3 Rapports de Magento Hacké/Comment vérifier si votre boutique a été hackée

- 4 Problèmes et troubleshooting après l’application des patchs

- 5 Comment vérifier la dernière version du patch appliqué à Magento

- 6 Comment installer Magento à travers Composer avec tous les patch de sécurité:

SUPEE-6285

Le patch SUPEE-6285 introduit un nouveau niveau de sécurité. Il règle un point faible que nous avons récemment découvrit en Magento. Heureusement, il n’y pas de boutiques qui sont été attaquées à cause de ce problème, mais cela ne veut pas dire que vous pouvez ajourner l’installation de SUPEE-6285. Mettez le patch immédiatement et vous pourrez fournir un niveau de la sécurité aditional à votre boutique.

Tout d’abord, le patch SUPEE-6285 bloque des attaquants. Il leur empêche de recevoir un accès à flux de commandes. Ainsi, vous pouvez garder des données personelles. Ensuit, le patch règle un numéro d’autres problèmes de sécurité, par exemple: Cross-site scripting et Cross-site request forgery, ou des vulnérabilités relatives aux fautes de la révélation du chemin d’accès (Full Path Disclosure – FPD).

Le patch est disponible pour Magento Enterprise Edition 1.9+ et Magento Community Edition 1.4.1-1.9.1.1

Comme SUPEE-6285 est une part du Community Edition 1.9.2, vous pouvez simplement régler tous les problèmes de sécurité en mettant à jour votre website e-commerce jusqu’à la dernière version de la plate-forme. Visitez ce lien pour télécharger Magento Community Edition 1.9.2.

S’il vous plait n’oubliez pas que SUPEE-6285 peut être exécuté seulement si vous avez installé SUPEE-5994 avant. Pour vérifier si tout functionne correctement, d’abord utilisez l’environnement de développement.

Une liste complète de toutes les corrections de SUPEE-6285

- La Fuite d’information de client via RSS et “escalade” de privilèges

- Cross-site request forgery dans Mangento Connect mène à l’exécution de code.

- Cross-site Scripting dans la liste de souhaits

- Cross-site Scripting dans Charriot

- Révélation du chemin de Boutique (store path)

- Permission des Archives de Log sont très amples

- Cross-site Scripting dans Admin

- Cross-site Scripting dans Flux RSS de commendes

Comme l’archive de SUPEE-6285 consiste en 1,100 lingnes de code, il fournit beaucoup de changements. Le patch inclut 350 additions et 100 modifications, c’est pourquoi il y a des réquisitions rigoureuses et des fautes possibles. Vous pouvez en trouver .

Visitant ce on peut recevoir une description détaillée de SUPEE-6285. Si vous ne savez pas comment installer le patch, suivez cette .

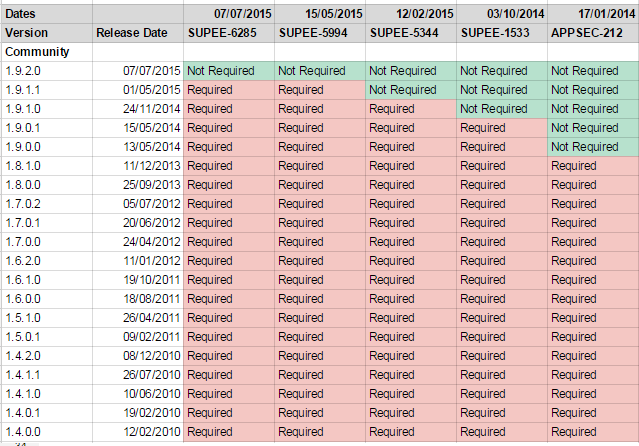

Vous ne savez pas si votre version de Magento a besoin de SUPEE-6285 ou quelqu’un autre patch antérieur? Vous pouvez le vérifier dans un tableur de réquisitions/compatibilité, qui a été publié par John Knowles. Le tableur est disponible sur Google Docs. En fait, il est divisé en 2 parts. La première parle de Magento Enterprise Edition, pendant que la deuxième nous montre des requisitions et des compatibilités de Community Edition. Les deux fournissent du information sur tous les patchs disponibles, leurs dates du lancement, la compatibilité avec les autres verions de plate-formes et la nécessité de l’installation. On peut trouver le tableur .

Liste de patchs de Sécurité Magento

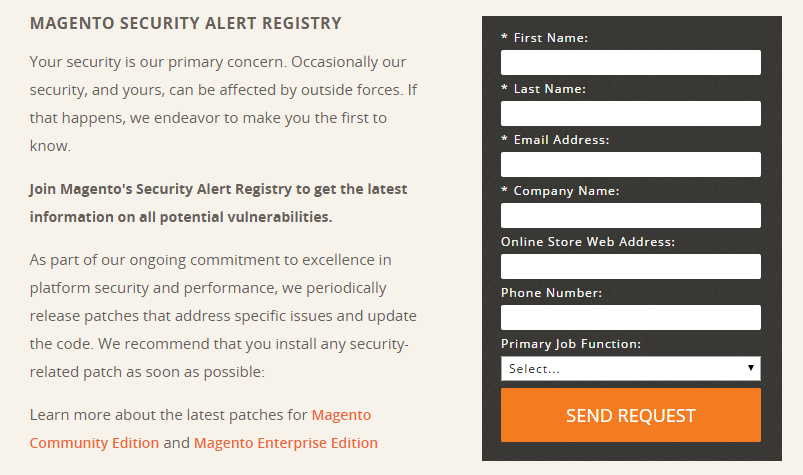

Magento Security Alert Registry

Avec Security Alert Registry, Magento introduit une nouvelle stratégie de sécurité. Ce service a été créé pour vous informer sur toutes les vulnérabilités. Remplissez un formulaire et envoyez-nous votre demande pour recevoir les dernières nouvelles relatives aux problèmes de la sécurité de Magento.

SUPEE-5994

Magento a annoncé un nouveau patch – SUPEE-5994. Son objectif est de régler un ensemble de problèmes et bugs différents de la sécurité de votre boutique e-commerce.

Toutes les versions de Magento CE sont affectées, c’est pourquoi il est nécessaire d’installer le patch SUPEE-5994 immédiatement.

SUPEE-5994 doit être installé après SUPEE-5344 – Patch Shoplift.

Cliquez sur pour télécharger le patch de sécurité SUPEE-5994. Il est disponible pour CE 1.4.1– 1.9.1.1.

Nous vous recommandons vivement de commencer votre travail avec le patch de l’environnment de développement. Avant de l’insérer sur votre site de production, n’oubliez pas de faire une sauvegarde (backup).

___________________________________

Beaucoup de boutiques ne sont pas mises à jour, seulement parce que leurs propriétaires ne sont pas informés, ils manquent de soutien technique ou leur hosting ne fournit pas l’accès SSH. Bien sûr il y a beaucoup d’autres problèmes. En tant que membres de la communité Magento, nous tentons toujours de prendre soin des autres membres de l’ecosystème Magento, c’est pourquoi nous partageons cette information avec vous. Nous ésperons que vous la partagerez aussi avec les autres membres Magento.

Tout d’abord, nous vous recommandons d’utiliser ce lien – – c’est l’information essentielle du problème. Aussi vous y trouverez des statistiques. La vidéo ci-dessous demontre la Vulnérabilité d’Exécution de Code à Distance.

Utilisez le lien ci-dessous pour vérifier si votre boutique a été affectée:

La bonne nouvelle est que Magento 1.9.1.1 inclut tous les patchs (sauf la version plus récente SUPEE-5994 !). Vous pouvez réparer Shoplift simplement en le mettant à jour à la dernière version:

Il y a un guide sur les autres versions de Magento:

Ou vous pouvez utiliser ça:

Voulez-vous plutôt appliquer les patchs sans SSH et utiliser Core Diffs? Cliquez sur le lien ci-dessous:

Un autre guide basé sur les fichiers de base de patch

Rejoignez la Discussion sur Magento Stack Exchange. Vous pouvez y trouver toutes les façons possibles de patching (l’application des patchs).

Rapports de Magento Hacké/Comment vérifier si votre boutique a été hackée

Visitez les liens ci-dessous pour voir les rapports de Magento hacké. Vous apprendrez comment vérifier si votre boutique a été hackée ou non, et que faire si votre boutique a été hackée après avoir appliqué les patchs.

Problèmes et troubleshooting après l’application des patchs

Quelques vieilles versions de Magento (par exemple 1.7.x et 1.8.x) peuvent avoir des problèmes pendant l’application du patch. Nous vous recommandons vivement de faire une sauvegarde de tous les fichiers affectés par le patch.

Hunk # FAILED

Hunk # FAILED – dans la plupart des cas ça signifie que vous utilisez une mauvaise version de votre boutique Magento, ou vous n’avez pas certaines choses requises par le serveur. Visitez les liens ci-dessous pour recevoir plus aides.

Cependant, ce problème peut aussi arriver même si vous utilisez un patch correct sur Magento 1.8.x. Pour le réparer, il faut charger manuellement les fichiers du patch (utilisez les liens mentionés en haut). Mais n’oubliez pas de faire une sauvegarde (backup) de tous les fichiers affectés!

Fatal error: Class Varien_Db_Adapter_Pdo_Mysql

Fatal error: Class Varien_Db_Adapter_Pdo_Mysql contient des méthodes abstraites c’est pourquoi il doit être déclaré – ce problème arrive fréquemment sur des vieilles versions de Magento (1.7.x) même si vous utilisez le patch correct. Dans ce cas, nous vous recommandons de substituer lib/Varien/Db/Adapter/Pdo/Mysql.php à un fichier d’une version Magento plus récente, comme 1.8-1.9(Nous avons déjà réparé cette erreur avec succès dans nos projets Magento). Cliquez sur le lien ci-dessous pour télécharger le fichier.

Vous devez visiter le forum officiel de Magento pour recevoir plus informations sur le patch et sa mise à jour. Actuellement, il y a beaucoup de discussions et sujets intéressants:

Plus informations sur le patch et actions pour prévenir le hacking de Magento

Class ‘Mage_Install_Controller_Router_Install’ not found

SUPEE-5994 Erreur de l’installation du Patch (lib/PEAR/)

Si vous avez supprimé /downloader, vous pouvez utiliser un Patch de Sécurité special Magento SUPEE-5994 (Magento CE 1.6 – 1.9 / EE 1.11 – 1.14) SANS PATCHES DOWNLOADER

Comment vérifier la dernière version du patch appliqué à Magento

Tout d’abord, vous avez besoin de l’accès FTP. Ensuite, il faut vérifier le répertoire app/etc/. Vous pouvez y trouver le fichier applied.patches.list , qui est ajouté quand le patch vient être appliqué. Étant un fichier diff, le patch montre ce qu’on doit changer quand vous l’ouvrez. Il faut aussi vérifier dans le fichier de cible s’il a été changé.

Ou vous pouvez utiliser un module Magento Philwinkle_AppliedPatches. Cet instrument vous permet de vérifier les patch appliqués directement de l’Admin Magento. Philwinkle_AppliedPatches utilise le fichier applied.patches.list pour créer une liste des patchs appliqués. Ce module ne fonctionne pas si vous ne conservez pas le fichier mentionné en haut ou le commit contrôle des sources. Si le fichier ne peut pas être lu par l’utilisateur de serveur web, ça signifie que Philwinkle_AppliedPatches ne fonctionne pas.

Comment vérifier la dernière version appliquée à Magento

Comment installer Magento à travers Composer avec tous les patch de sécurité:

Si vous avez des problèmes ou des erreurs durant l’application des patchs de base Magento, ou vous avez des questions concernant ce sujet, faites-le nous savoir dans les commentaires – nous tenterons de vous aider!