Patches de segurança crítica de Magento SUPEE-5994, SUPEE-5344, SUPEE-1533 (Shoplift)

Shoplift é um bug perigoso de Magento. Isso deixa hackers assumirem o controle total da sua loja de e-commerce. A ameaça foi descoberta pelo Check Point. Você pode simplesmente consertar isso com a ajuda de patch SUPEE-5344. Muitas lojas de Magento estão vulneráveis porque ainda não aplicaram o patch. Abaixo, vamos mostrar como consertar o problema.

UPD (15.05.15): SUPEE-5994

UPD (27.07.15): SUPEE-6285

Guia oficial da instalação do patch

Table of contents

SUPEE-6285

O patch SUPEE-6285 introduz um novo nível de segurança. Ele conserta um fraco que só acabamos de descobrir no Magento. Felizmente, não existe lojas e-commerce que foram atacadas por causa desse problema, mas isso não quer dizer que você pode pospor a instalação de SUPEE 6285. Coloque o patch imediatamente e você vai proporcionar um nível de segurança adicional.

Em primeiro lugar, o patch SUPEE-6285 bloqueia atacantes. Ele impedi-los de receber um acesso a feed de solicitações de compra. Assim, você pode guardar dados pessoais. Além disso, o patch conserta um numero de outros problemas de segurança, por exemplo Cross-site scripting e Requisição fraudulenta entre site(Cross-site request forgery), ou vulnerabilidades relativos aos erros de descouberta de caminho (Full Path Disclosure) FPD.

O patch é disponível para Magento Enterprise Edition 1.9+ e Magento Community Edition 1.4.1-1.9.1.1.

Pois que SUPEE-6285 é uma parte de Community Edition 1.9.2, você pode simplesmente consertar todos os probelmas de segurança ao atualizar o seu website ecommerce à última versão da plataforma. Segue o link para baixar Magento Community Edition 1.9.2.

Por favor não esqueça que SUPEE-6285 pode ser implementado só no caso se você tinha instalado SUPEE-5994 antes. Para verificar se tudo funciona bem, primeiramente use o ambiente de desenvolvimento.

Uma lista completa de todos os consertos de SUPEE-6285

- Vazamento das informações do cliente via RSS e “escalação” de privilégios.

- Requisição fraudulenta no Mangento Connect leva a execução de código.

- Cross-site Scripting na lista de desejos/favoritos

- Cross-site Scripting no Carrinho

- Descouberta dos caminhos da Loja (store path)

- Permissões dos Arquivos de Log são muito amplas

- Cross-site Scripting no Admin

- Cross-site Scripting no RSS de pedidos

Pois que o arquivo de SUPEE-6285 consiste mais de 1,100 linhas de código, ele fornece muitas mudanças. O patch inclui 350 adiocionamentos e 100 remoções, por essa razão há alguns requisitos rigorosos e erros possivéis. Você pode achar os todos .

é uma descrição detalhada de SUPEE-6285. Se você não sabe como instalar o patch, segue esta .

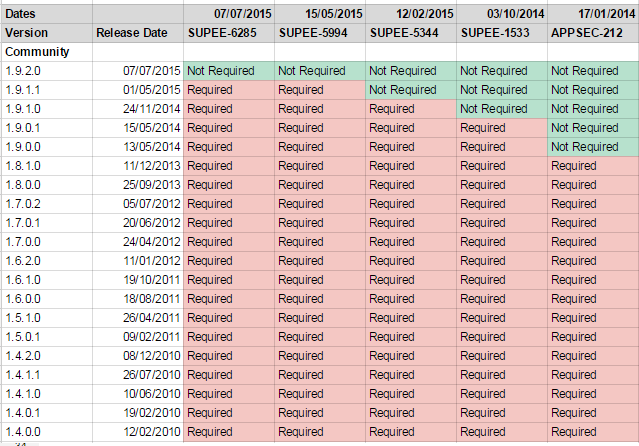

Você não sabe se a sua versão de Magento necessita SUPEE-6285 ou algum outro patch precedente?Você pode verificar isso numa panilha eletrônica de requisito/compatibilidade, publicada pelo John Knowles. A panilha está disponível no Google Docs, e é dividida em dois partes. A primeira parte é relativa ao Magento Enterprise Edition, enquanto a segunda nos mostra requisitos e compatibilidades de Community Edition. As duas fornecem informação sobre todos os patches disponíveis, suas datas do lançamento, a compatibilidade com as outras versões da plataforma e a necessidade de instalação. Você pode achar a panilha electrônico

Magento Security Patch List

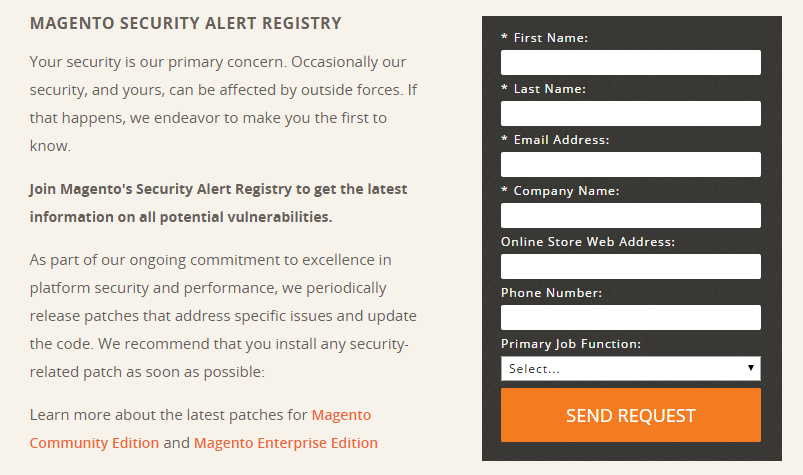

Magento Security Alert Registry

Com Security Alert Registry, o Magento introduz uma nova estratégia de segurança. O novo serviço é criado para informar você sobre todas as útlimas vulnerabilidades. Preenche uma forma e manda o seu pedido para receber as noticias mais recentes relativas a problemas de segurança do Magento.

SUPEE-5994

Magento liberou um novo patch – SUPEE-5994. O objetivo dele é consertar o conjunto dos problemas de segurança e outros bugs referidos a segurança da sua loja e-commerce.

Todas as versões de Magento CE são influídas, por isso é necessário para instalar o patch SUPEE-5994 imediatamente.

SUPEE-5994 deve ser instalado depois de SUPEE-5344 – Shoplift patch.

Clique no para baixar o patch de segurança SUPEE-5994. Está disponível para CE 1.4.1– 1.9.1.1.

Fortemente recomendamos que Você comece o seu trabalho com o patch do ambiente de desenvolvimento. Antes de colocar isso no seu site, não esqueça de fazer um backup (cópia de segurança).

___________________________________

Milhares de lojas não são atualizadas s só porque os seus prorpietários não são informados, falta suporte técnico ou o hosting deles não fornece o acesso de SSH. Claro que há muitos problemas diversos. Sendo um membro da comunidade de Magento, sempre tentamos cuidar dos outros moradores do ecossistema Magento, pois compartimos essa informação com você. Também esperamos que você compartilhe isto com os outros membros de Magento.

Primeiramente, recomendamos que você use esse link – – isto é a fonte da informação principal do problema. Também lá você vai achar algumas estatísticas. O vídeo abaixo demonstra a Vulnerabilidade da Execução de Código Remoto de Magento (Magento Remote Code Execution) (RCE) Vulnerability.

Use o link abaixo para verificar se o sua loja Magento está afetada:

A boa notícia é que o Magento 1.9.1.1 já inclue todos patches ( mas não os recentes SUPEE-5994 !). Você pode consertar o Shoplift, só simplesmente atualizado isso até a última versão. Abaixo, você pode achar guias e instruções sobre a atualização:

Também há um guia completo sobre o patching das outras versões de Magento:

Ou você pode usar esse:

Você quer aplicar os patches sem SSH e usar o Core Diffs alternativamente? Clique no link abaixo:

Uma outra guia baseada em patched arquivo núcleo

The appropriate discussion on Magento Stack Exchange. You can find all possible ways of patching there.

Informes de Hacked Magento/ Como verificar se o seu Megento é hacked

Clique no link abaixo para ver os informes de Hacked Magento. Você vai aprender como verificar se a sua loja é hackeada ou não, e o que fazer se a sua loja é hackeada depois de aplicar os patches.

Problemas e troubleshooting depois de patching

Algumas versões velhas de Magento (possivelmente 1.7.x e 1.8.x) podem ter problemas durante o processo de aplicar o patch. Fortemente recomendamos que você faça backup (cópia de segurança) de todos os arquivos afetados pelos patches (você pode achar nos links abaixo)

Hunk # FAILED

Hunk # FAILED – na maioria dos casos, significa que você esta utilizando uma versão do patch errada que não é apropriada para sua loja de Magento, ou que você tem algumas coisas de serem perdidas no seu server. Verifique o link abaixo para receber mais ajuda.

Porém, o problema também pode acontecer com o patch correto em Magento 1.8.x. Para resolver isso, você tem que carregar arquivos patched de maneira manual (Use os links de cima). E não esqueça de fazer o backup (cópia de segurança) dos arquivos afetados!

Erro Fatal: Class Varien_Db_Adapter_Pdo_Mysql

Erro Fatal: Class Varien_Db_Adapter_Pdo_Mysql contém métodos abstratos e por esta razão, isso deve ser declarado – esse problema acontece nas versões velhas de Magento (1.7.x) até se você usar o patch correto. Neste caso, propomos que você substitua lib/Varien/Db/Adapter/Pdo/Mysql.php com um arquivo do patch de versões mais recentes de Magento, como 1.8-1.9 (Nós já consertamos este erro nos projetos diversos de Mangento 1.7). Clique o link abaixo para baixar o arquivo.

Você tem que verificar o fórum oficial de Magento para receber mais informação sobre o patch e atualizações. Atualmente, lá há muitas discussões:

Mais informações sobre o patch e ações para prevenir o hacking de Magento

Class ‘Mage_Install_Controller_Router_Install’ not found

SUPEE-5994 Erro da instalação do Patch (sobre lib/PEAR/)

Se você apagou /downloader, você pode usar um patch de segurança de Magento SUPEE-5994 (Magento Security Patch SUPEE-5994) (Magento CE 1.6-1.9/ EE 1.11-1.14) SEM PATCHES DOWNLOADER

Como verificar a ultima versão do patch, aplicada em Megento

Primeiramente, você precisa acessar FTP. Depois você tem que verificar o diretório app/etc/. Lá você pode achar o arquivo de applied.patches.list, que é adicionado quando o Patch esta aplicado. Sendo um arquivo do “diff”, o patch mostra o que deve ser feito quando você o abre. Também você tem que verificar o aqruivo alvo se isso foi mudado.

Ou você pode usar um módulo Philwinkle_AppliedPatches de Magento. Esse instrumento lhe dá uma abilidade para verificar todos os patches aplicados direitamente do Admin de Magento. Philwinkle_AppliedPatches utiliza o arquivo applied.patches.list que foi mencionado acima para criar uma lista de patches aplicados. O módulo não funciona, se você não conserva o arquivo acima mecionado ou commit na fonte de control. Se o arquivo não pode ser lido pelo usuário de server web, Philwinkle_AppliedPatches não funciona.

Como verificar a ultima versão do patch aplicado em Magento

Como instalar Magento atravez de Composer com todos os patches de segurança:

Se você tiver qualquer problema ou erros durante a aplicação de patches de núcluo Magento ou se você tem dúvidas relacionadas a este tópico, deixe-nos saber nos comentários – Tentaremos lhe ajudar!