Patch di sicurezza critica da Magento SUPEE-5994, SUPEE-5344, SUPEE-1533 (Shoplift)

Shoplift è un pericoloso bug di Magento. Questo permette agli hackers di prendere il controllo totale del suo negozio e-commerce. La minaccia è stata scoperta da Check Point. Può semplicemente risolvere questo problema con l’aiuto della patch SUPEE-5344. Molti negozi Magento sono ancora vulnerabili, perchè finora non hanno applicato la patch. Più avanti, mostreremo come risolvere il problema.

UPD (15.05.15): SUPEE-5994

UPD (27.07.15): SUPEE-6285

Table of contents

SUPEE-6285

La patch SUPEE-6285 introduce un nuovo livello di sicurezza. Lei aggiusta una vulnerabilità che abbiamo recentemente scoperto in Magento. Ma fortunamente, non c’è neanche un negozio che è stato attaccato per causa del probelma, però questo non vuol dire che Lei può aggiornare l’installazione di SUPEE-6285. Metta la patch inmediatamente e Lei fornirà un livello di sicurezza adizionale al suo negozio virtuale.

Dapprima, la patch SUPEE-6285 blocca attaccanti. Lei non gli permette di ricevere un accesso al feed di ordini. Così, Lei può salvare dati personali. In più, la patch aggiusta un numero degli altri probleme di sicurezza come: Cross-site scripting e Cross-site request forgery o vulnerabilità relativa agli errori di Full Path Disclosure (divulgazione del percorso completo)

La patch è disponibile per Magento Enterprise Edition 1.9+ e Magento Community Edition 1.4.1-1.9.1.1.

Considerato che SUPEE-6285 è una parte di Community Edition 1.9.2, Lei podrà semplicemente aggiustare tutti gli errori di sicurezza aggiornando il suo website e-commerce all’utlima versione de la piattaforma. Segua il link per scaricare Magento Community Edition 1.9.2.

Per favore, non dimenticare che SUPEE-6285 può essere eseguita solo si Lei aveva installato SUPEE-5994 prima. Per verificare si tutto funziona bene, in primo luogo utilizzi l’ambiente di sviluppo.

Una lista completa di tutte le correzioni di SUPEE-6285

- Fuga d’Informazione dei clienti tramite RSS e “escalation” di privilegi

- Esecuzione di codice tramite Magento Connect

- Cross-site Scripting nella Wishlist (lista di desideri)

- Cross-site Scripting nel Carrello

- Disclosure del Path dello store (divulgazione del percorso completo)

- Permessi troppo ampi per i file di Log

- Cross-site Scripting nell’Admin

- Cross-site Scripting nell’RSS di ordini

Visto che l’achivio di SUPEE-6285 consiste di mille codi, il fornisce multi cambi. Anche la patch include 350 addizioni e 100 rimazioni, perciò ci sono alguni severi requisiti ed errori possibili. Lei può trovare tutto questo .

C’è una dettagliata di SUPEE-6285. Si Lei non sa como installare la patch, segua quest’.

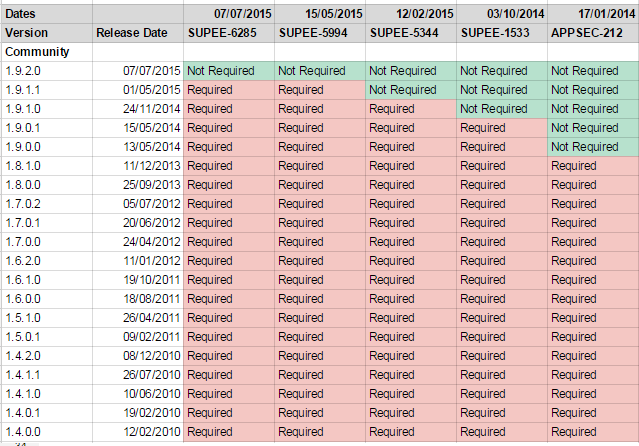

Non sa si la sua versione di Magento ha bisogno di SUPEE-6285 o alcuna altra patch precedente? Lei può verificarlo in un foglio elettronico di requisito/compatibilità, che è stato publiccato da John Knowles. Il foglio elettronico è diviso in due parte ed è disponibile in Google Docs. La prima parte è relativa a Magento Enterprise Edition, mentre la seconda parla di requisiti e compatibilità di Community Edition. Le due forniscono informazioni sulle tutte le patchs disponibili, sue dati del lancio, la compatibilità con le altre versioni della piattaforma, la necessità dell’installazione. Clicche per trovare il foglio elettronico.

Lista di Patch della Sicurezza di Magento

Magento Security Alert Registry

Con Security Alert Registry, Magento introduce una nuova strategia di sicurezza. Il servizo è stato creato per informarle di tutti le ultime vulnerabilità. Riempa un modulo e manda la sua domanda per ricevere notizie più recenti relative ai probleme della sicurezza di Magento.

SUPEE-5994

Magento ha annunciato una nuova patch – SUPEE-5994. Il suo scopo è quello di risolvere una serie di problemi e bugs diversi in relazione alla sicurezza del suo negozio e-commerce.

Tutte le versioni di Magento CE influenzate, è perciò necessario installare la patch SUPEE-5994 appena possibile.

SUPEE-5994 deve essere installato dopo SUPEE-5344 – patch Shoplift.

Clichi per scaricare la patch di sicurezza SUPEE-5994. E’ disponibile per CE 1.4.1– 1.9.1.1.

Le raccomandiamo vivamente di cominciare il suo lavoro con la patch da Developer Environemnt. Prima di distribuirlo ad un sito di produzione, non dimentichi di fare una copia di sicurezza (backup)

___________________________________

Moltissimi negozi non sono aggiornati in quanto i loro proprietari non sono informati, manca loro un appoggio tecnico, o il loro hosting non fornisce l’acesso SSH. Certamente ci sono diversi problemi. Essendo un membro della communità Magento, tenteremo in ogni occasione di curare gli abitanti dell’ecosistema Magento, così condividiamo questa informazione con Lei. Speriamo che anche Lei condividerà tale informazione con gli altri membri di Magento.

Prima di tutto, ci raccomandiamo che Lei utilizzi questo link – – è la fonte di informazione più aggiornata sul problema attuale. Anche lì può trovare qualche statistica. Il video in basso dimostra

Utilizze questo link per verificare se il suo negozio Magento è stato influenzato:

La buona notizia è che Magento 1.9.1.1 già include tutte le patch (eccetto la versione recente SUPEE-5994 !). Può riparare Shoplift semplicemente aggiornandolo all’ultima versione. In basso, può trovare guide e instruzioni per l’aggiornamento:

Ecco a Lei una guida sull’applicazione delle patch dell’altre versioni Magento:

O può utilizzare questo:

Vuole applicare le patch senza SSH e utilizzare Diffs di Nucleo al suo posto? Clicchi qui

Un’altra guida basata sui files di nucleo della patch:

La discussione su Magento Stack Exchange dove Lei può trovare tutti i modi dell’applicazione delle patch.

Rapporti su Magento hackerato / Come verificare se il suo negozio è hackerato

Visiti i link di seguito per vedere alcuni rapporti su Magento hackerato. Potrà imparare come verificare se il suo negozio è stato hackerato o no, e cosa fare se il negozio è hackerato dopo aver applicato le patch.

Problemi e troubleshooting dopo l’applicazione delle patch

Alcune versioni vecchie di Magento (per esempio 1.7.x e 1.8.x) possono avere problemi durante l’applicazione delle patch. Raccomandiamo vivamente che Lei faccia una copia di sicurezza di tutti i files influenzati dalle patch.

Hunk # FAILED

Hunk # FAILED – nella maggior parte dei casi questo significa che sta utilizzando una versione di patch sbagliata che non è conveniente con la sua versione del negozio Magento, o che Le manca qualcosa che è richiesto da server. Visiti i links in basso per ricevere più aiuto.

Tuttavia, questo problema anche può succedere con una patch corretta in Magento 1.8.x. Per risolvere il problema è necessario caricare i files della patch manualmente (Utilizzi i links qui sopra). E non dimentichi di fare una copia di sicurezza dei files influenzati!

Fatal error: Class Varien_Db_Adapter_Pdo_Mysql

Fatal error: Class Varien_Db_Adapter_Pdo_Mysql contiene metodi astratti e perciò deve essere dichiarato – questo problema succede spesso con alcune vecchie versioni di Magento (1.7.x) anche se si utilizza una patch corretta. In questo caso, raccomandiamo di sostituire lib/Varien/Db/Adapter/Pdo/Mysql.php con una patch versione Magento più recente, come 1.8-1.9 (Già abbiamo risolvato questo problema con successo in alcuni proggetti di Magento 1.7). Faccia clic sui link in basso per scaricare il file

E’ necessario visitare il forum ufficiale di Magento per ricevere più informazioni sulla patch e l’aggiornamento. Attualmente ci sono molte discussioni in merito:

Più informazioni sulla patch e azioni per prevenire l’hacking di Magento:

Class ‘Mage_Install_Controller_Router_Install’ not found

SUPEE-5994 Errore dell’installazione di Patch (lib/PEAR/)

Se Lei ha eliminato /downloader, può utilizzare una patch di sicurezza speciale Magento SUPEE-5994 (Magento CE 1.6 – 1.9 / EE 1.11 – 1.14) SENZA PATCH DOWNLOADER

Come verificare l’ultima versione della patch applicata a Magento

Prima di tutto, bisogna avere un accesso FTP. Poi deve verificare il directory app/etc/. Lei può trovare il file applied.patches.list là, che viene applicato nel momento in cui la patch viene scaricata. Essendo un file diff, la patch mostra cosa deve essere cambiato nel momento in cui viene aperta. Bisogna verificare nel file di destinazione se è stato cambiato.

Oppure può utilizzare un modulo Philwinkle_AppliedPatches Magento. Questo strumento ha l’abilità di verificare tutte le patch applicate direttamente dal suo Admin Magento. Philwinkle_AppliedPatches utilizza il file applied.patches.list per creare una lista delle patch applicate. Questo modulo non funziona, se Lei non conserva il file sopra menzionato o commit nel codice sorgente. Se il file non è leggibile dall’utente di server web, Philwinkle_AppliedPatches non funziona.

Come verificare se l’ultima versione di patch è applicata a Magento

Come installare Magento attraverso Composer con tutte le patch di sicurezza:

Se ha qualche problema o Le si verifica un errore durante l’applicazione delle patch di nucleo Magento, oppure se ci dovessero essere domande in relazione a quest’argomento, ci faccia sapere tramite un commento – saremo a sua disposizione per aiutarLa!